Windows Phone 7 trafi na smartfony Nokii

11 lutego 2011, 10:43Prezesi Nokii, Stephen Elop, i Microsoftu, Steve Ballmer, opublikowali otwarty list, w którym oświadczyli, że ich firmy będą współpracowały na rynku telefonii komórkowej. Potwierdziły się zatem krążące od pewnego czasu pogłoski, jednak współpraca nie będzie tak daleko idąca i sformalizowana, jak można się było spodziewać.

Następca Xboksa 360 będzie mniejszy i tańszy?

9 listopada 2011, 12:39Z nieoficjalnych doniesień wynika, że następca Xboksa 360, konsola o nazwie kodowej „Xbox Next", ma być mniejsza i tańsza od obecnie sprzedawanego urządzenia Microsoftu

Świetne wyniki ARM-a

25 lipca 2012, 13:35ARM poinformował o wzroście kwartalnych zysków aż o 23% w stosunku rok do roku. Firma zarobiła 46,9 miliona funtów. W odniesieniu sukcesu pomogło przygotowywanie przez Microsoft systemu Windows RT oraz zapowiedź pojawienia się m.in. tabletu Surface.

Microsoft czeka olbrzymia restrukturyzacja

24 czerwca 2013, 18:16Najwyżsi rangą menedżerowie Microsoftu z niepokojem oczekują decyzji, które zostaną ogłoszone w ciągu najbliższych dni. Z nieoficjalnych doniesień wynika, że Steve Ballmer szykuje bardzo poważne zmiany organizacyjne w firmie.

Wielkie włamanie i poszukiwanie kozła ofiarnego

10 listopada 2014, 09:49Niemal co 6 Amerykanin otrzymał w ubiegłym tygodniu informację, że cyberprzestępcy zdobyli jego e-mail i numer karty kredytowej. Informacje wysyłała firma Home Depot na którą dokonano ataku. W jego wyniku przestępcy – Rosjanie lub Ukraińcy – ukradli 53 miliony adresów e-mail oraz numery 56 milionów kart płatniczych

Microsoft skanuje

17 lipca 2015, 10:01Microsoft przeskanował setki milionów komputerów z Windows pod kątem obecności oprogramowania typu ransomware. To oprogramowanie, które blokuje użytkownikowi dostęp do plików i domaga się okupu w zamian za podanie hasła. Analiza została wykonana za pomocą wbudowanego narzędzia Malicious Software Removal Tool (MSRT)

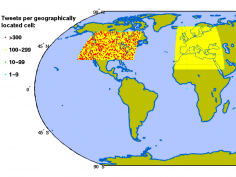

Na Twitterze znaleziono duży uśpiony botnet

24 stycznia 2017, 13:19Duży uśpiony botnet założony na Twitterze może zostać w każdej chwili obudzony i wykorzystany np. do rozsyłania spamu, zafałszowania trendów w serwisie czy do wpłynięcia na opinię publiczną. Jak informują Juan Echeverria Guzman i Shi Zhou z University College London, botnet Star Wars składa się obecnie z 350 000 fałszywych kont

Miłośnicy gier w niebezpieczeńtwie. Liczne dziury w sterownikach Nvidii

4 marca 2020, 13:15W sterownikach graficznych Nvidii znaleziono liczne dziury, które umożliwiają przeprowadzenie DoS (denial of service), wykonanie złośliwego kodu oraz inne rodzaje ataków. Nvidia wydala już odpowiednie poprawki, które należy jak najszybciej zainstalować.

Delfin dla zmarźluchów

18 listopada 2006, 22:22Nadchodzi zima. Wielu z nas podczas pracy na komputerze bardzo marzną ręce. Dla takich osób świetnym rozwiązaniem będzie podgrzewana podkładka pod myszkę japońskiej firmy Thanko.

Tyan prezentuje nowy osobisty superkomputer

22 marca 2007, 11:33Tyan zaprezentował nową rodzinę osobistych superkomputerów. Maszyny z serii TyanPSC T-650 wykorzystują 10 czterordzeniowych procesorów Xeon Intela.